0x00 前言

在进行渗透测试的过程中,有时候需要对APP进行逆向分析,但是如果APP被加壳以后,就看不到里面的源代码了。所以我们需要对加壳的APP先进行脱壳处理。常用的加壳有:奇虎360,爱加密,梆梆安全等。今天给大家介绍的就是使用反射大师3.0脱360的壳。

0x01 工具准备

1.逍遥模拟器(需root) :传送门

2.MT管理器 :应用市场直接安装

3.xposed框架:

链接: 百度网盘 密码: 5ixp 版本3.15

4.反射大师3.0 :传送门

5.手机网管(脱壳示例应用)

0x02 环境安装

2.1.安装逍遥模拟器

傻瓜式安装,这里不再描述,默认开启root

2.2.MT管理器

一个文件夹管理器,需要root

3.3.xposed框架激活安装

将下载好的安装包直接拖进逍遥模拟器即可

【激活框架】

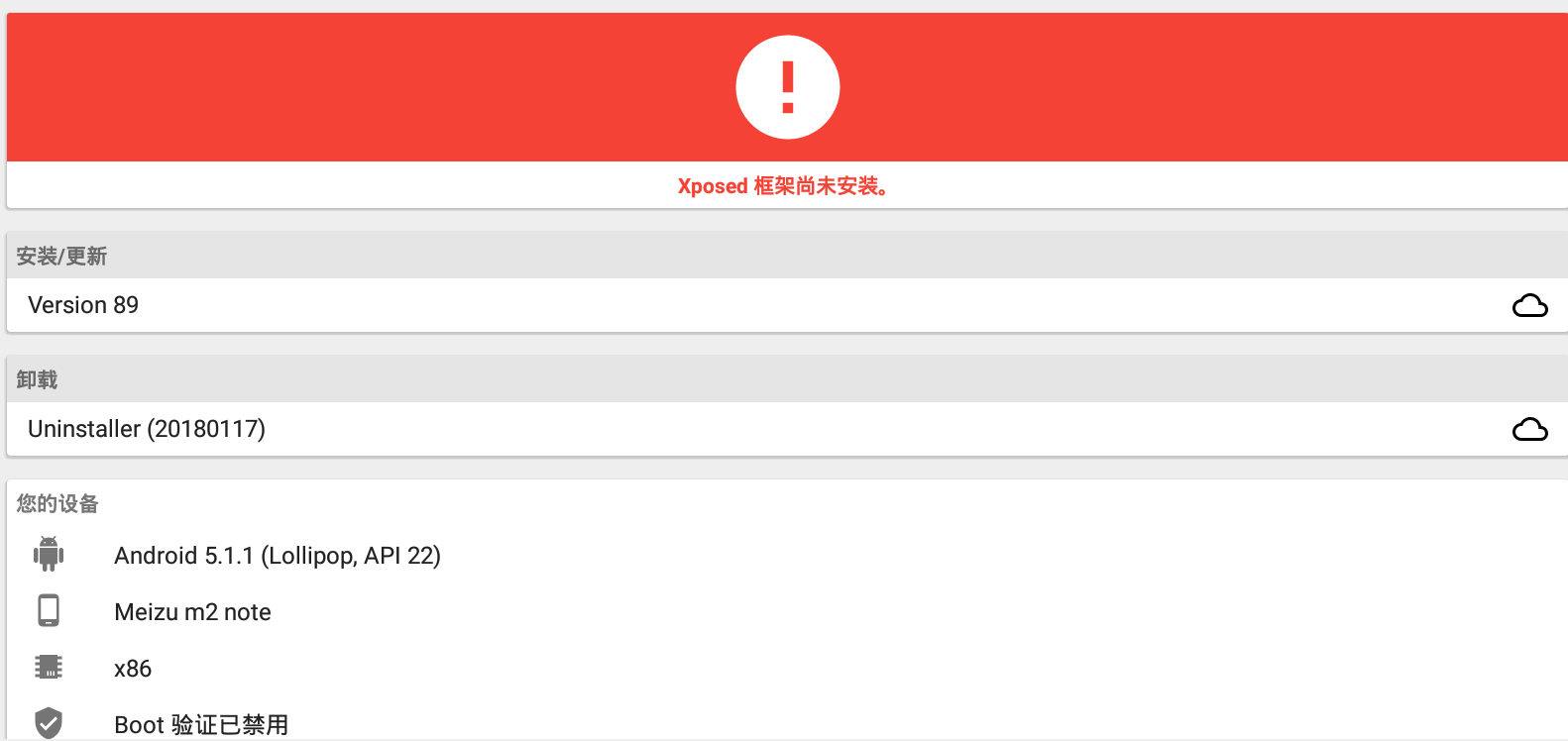

未激活状态

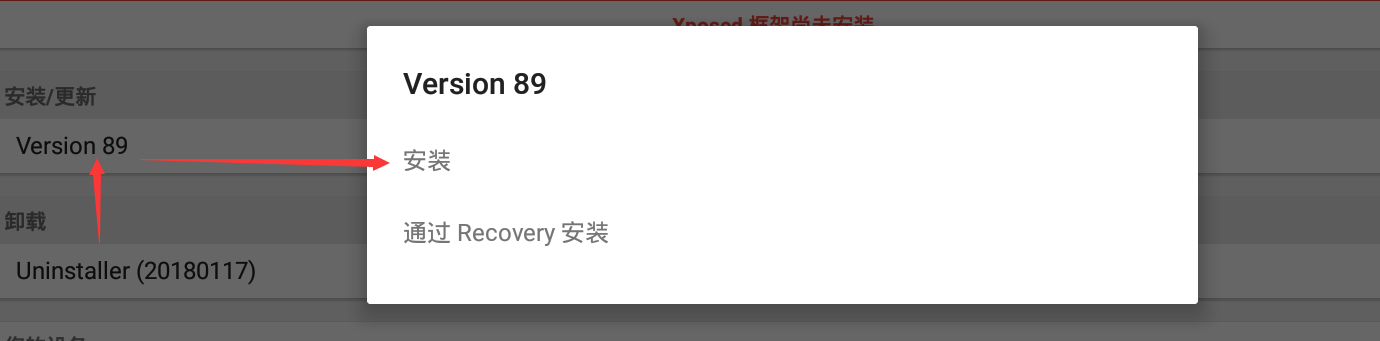

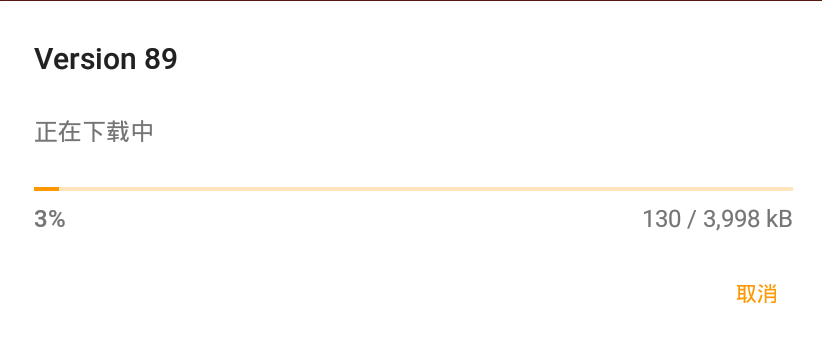

下载安装

这个下载的过程需要等待一会,具体的速度和网速有关(小疑惑:用公司的wifi下载贼慢,自己的手机热点很快)

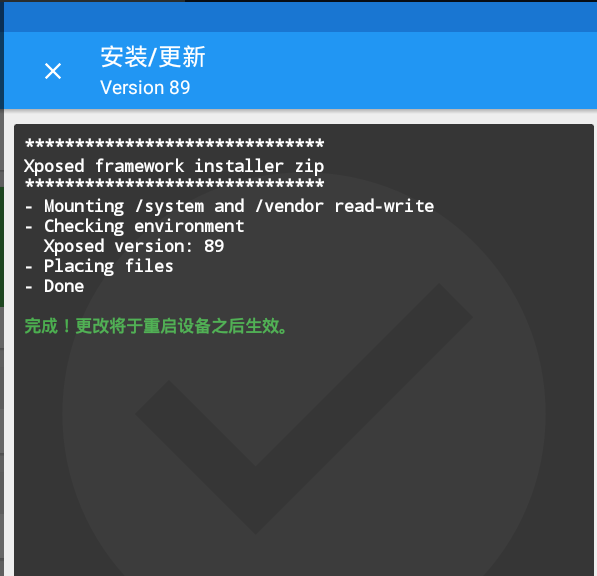

安装完成后重新启动模拟器

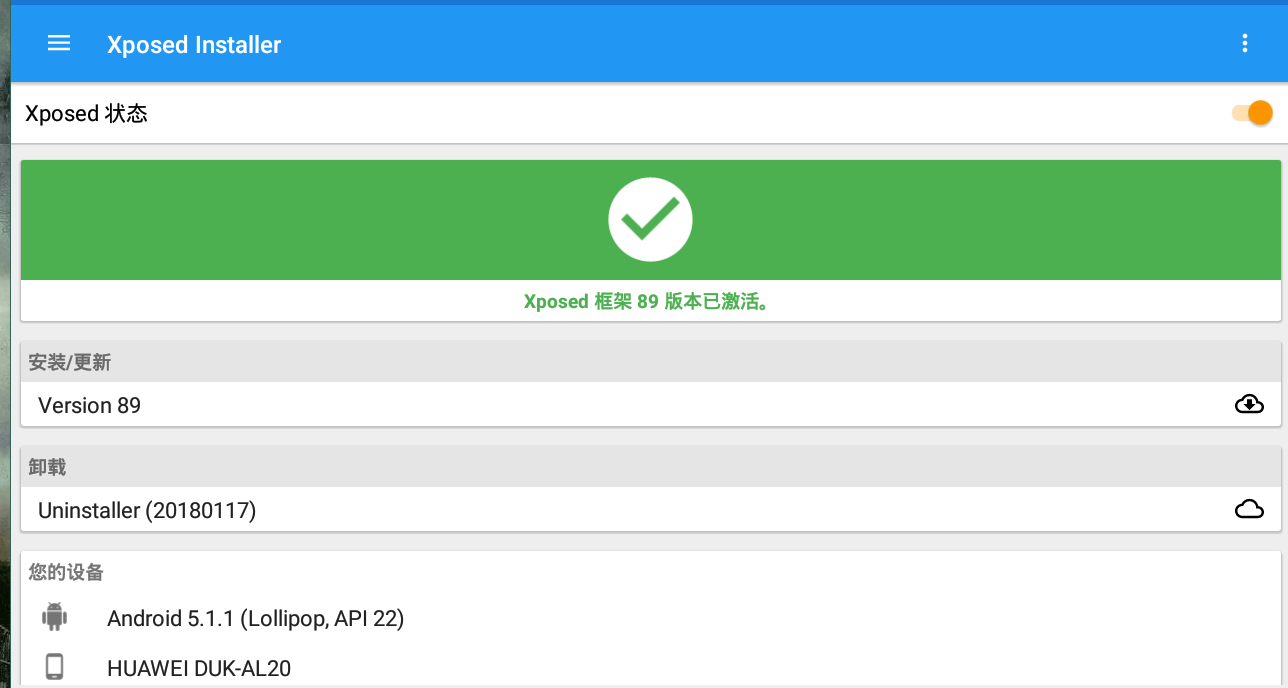

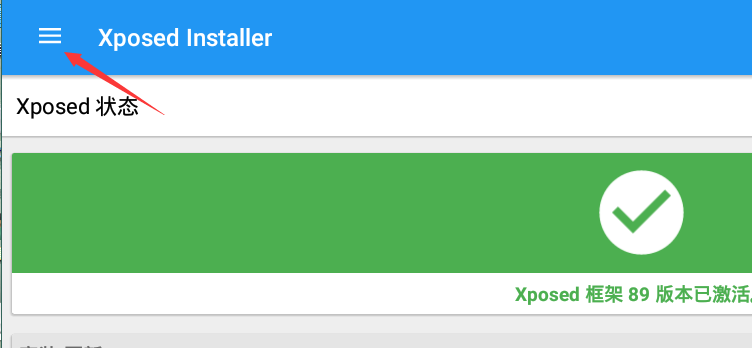

激活成功截图

4.反射大师3.0

将反射大师3.0的安装包直接拖进模拟器中安装即可。

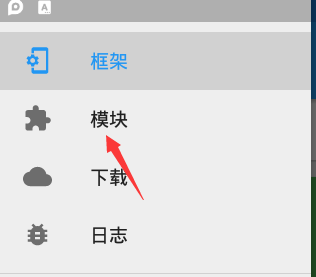

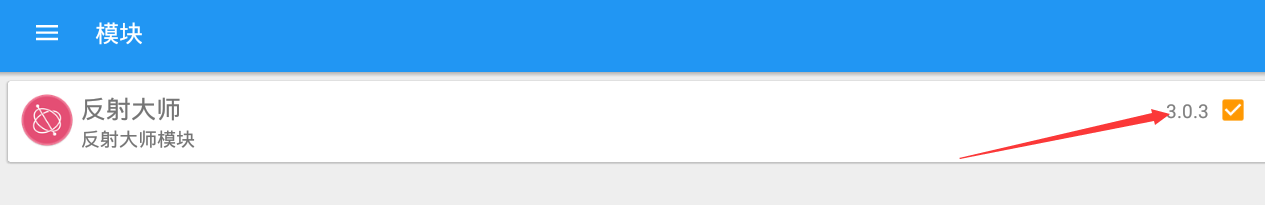

安装成功了,需要到xposed框架中去激活反射大师。

将反射大师勾选上

OK,到这里所有需要的工具和环境都准备完毕。

0x03 开始逆向脱壳

3.1 提取安装包

打开MT管理器,按照下面步骤提取安装包

3.2 查看加密方式

可以看到加壳方式为奇虎360

3.3 开始脱壳

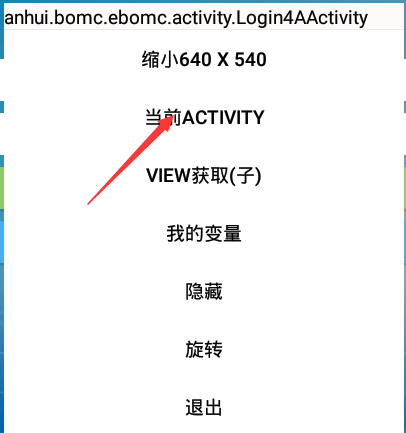

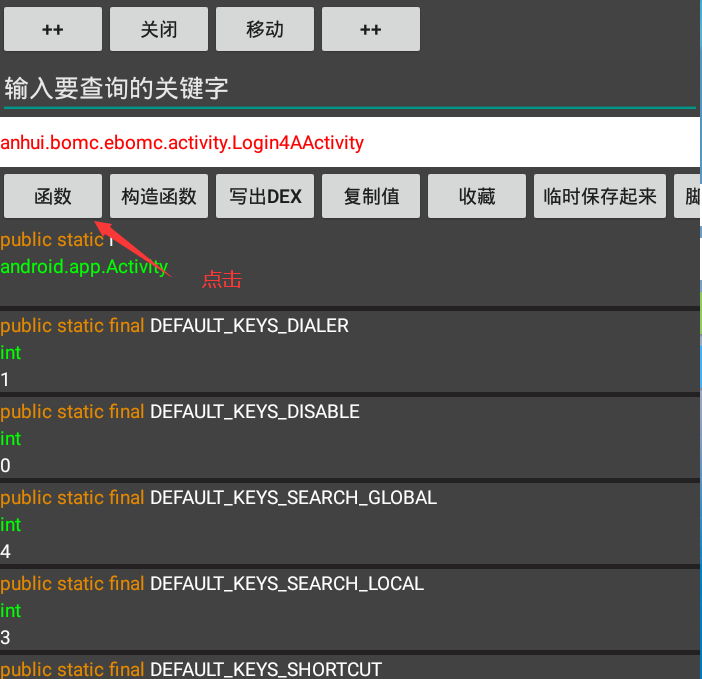

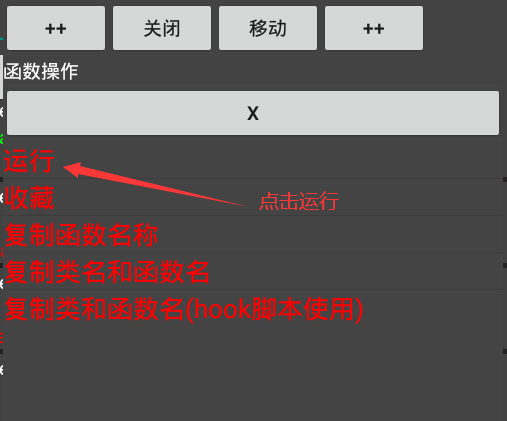

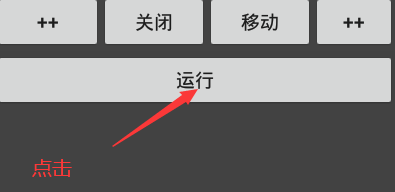

3.3.1 当前activity

可以看到再次打开看到一个红色的五角星在屏幕中间。点击五角星在点击当前ACTIVITY

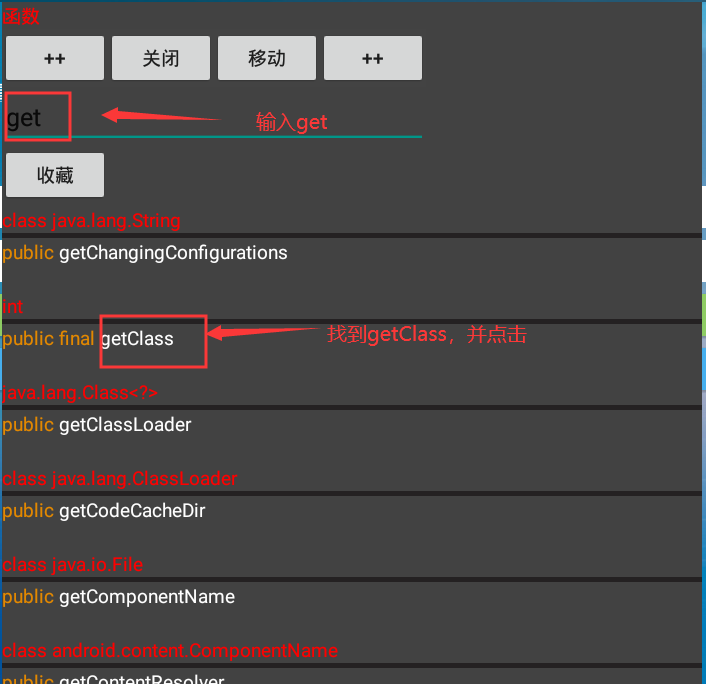

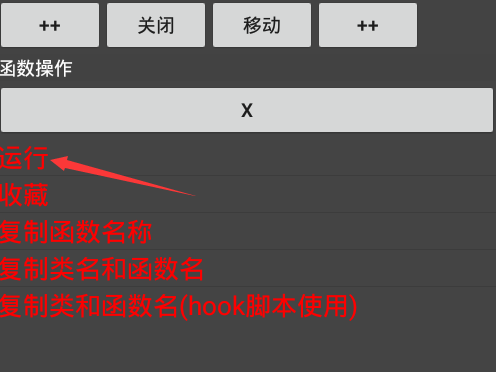

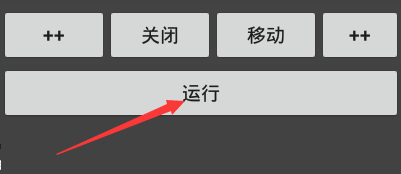

3.3.2 getClass

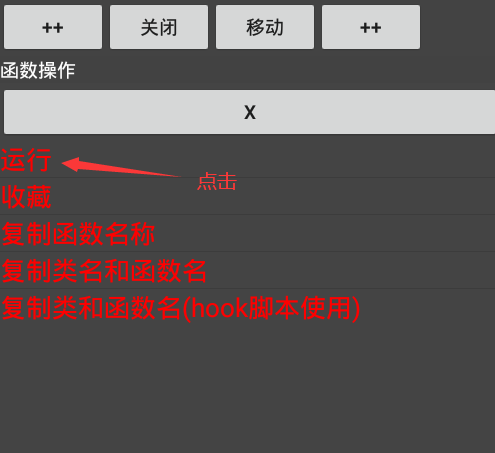

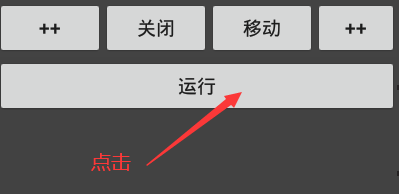

3.3.3 getDex

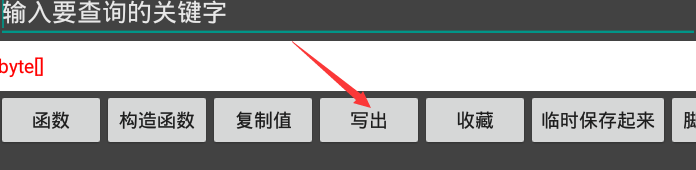

3.3.4 getBytes

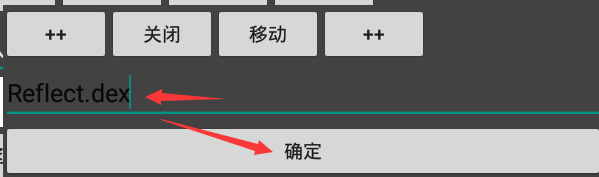

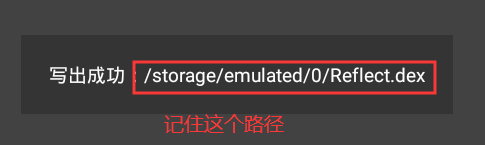

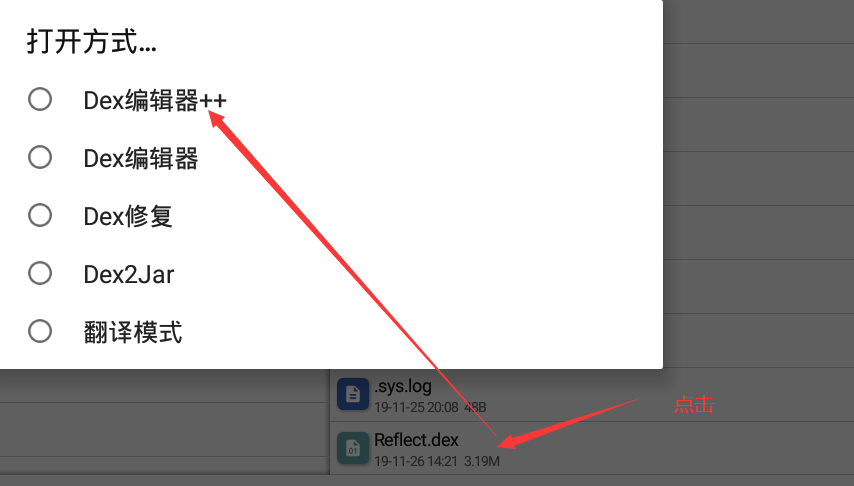

3.3.5 导出dex文件

3.4 查看脱壳效果

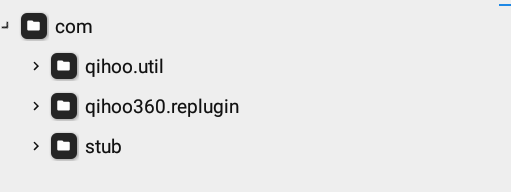

3.4.1 脱壳前

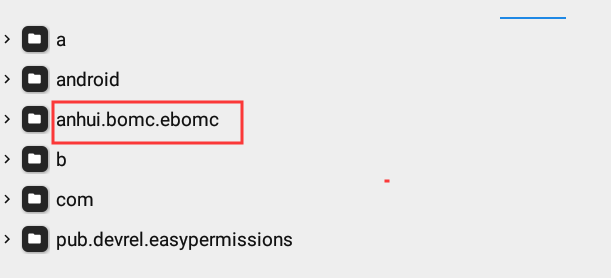

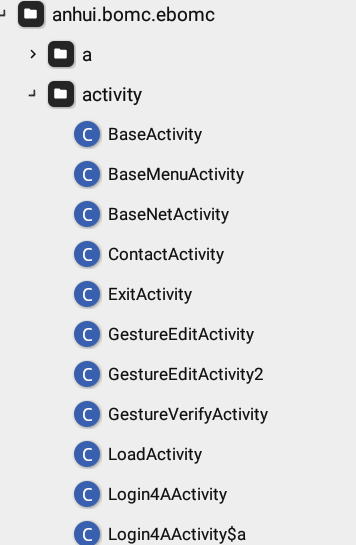

3.4.2 脱壳后

这个脱壳的方式还有不足的,因为这个软件没有使用账号登录,所以登录之后的acticity还是混淆的状态。

0x04 总结

学无止尽,不断学习,不断进步,共勉!